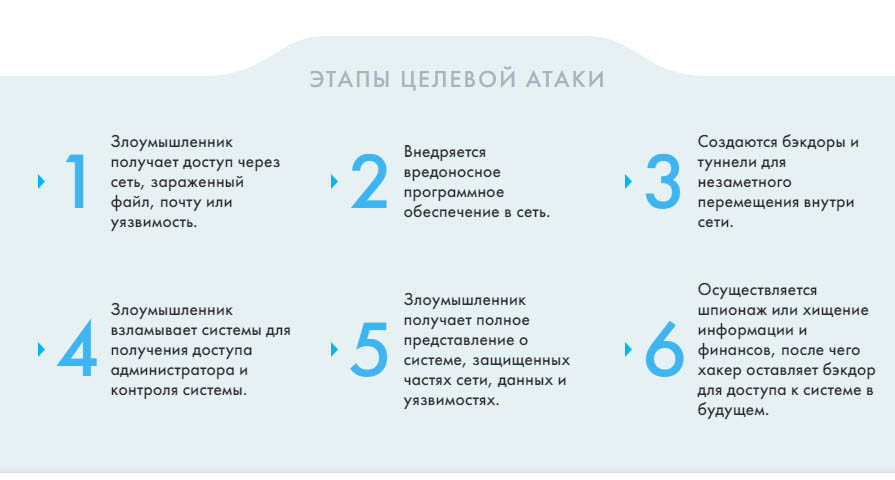

Целевая атака киберпреступников в этот раз была направлена на российскую оборонку. Такие атаки отличаются от массовых тем, что направлены на конкретную компанию или целую отрасль. APT-атака (advanced persistent threat) - это разновидность целевой (целенаправленной, таргетированной) атаки.

Исследователи из команды Cybereason Nocturnus 30 апреля выпустила отчет, в котором описала результаты отслеживания циркулирующего вредоносного вируса RoyalRoad aka 8.t Dropper. Изучив вредонос подробнее, специалисты пришли к выводу, что его операторы, скорее всего, действуют в интересах китайского правительства.

8.t Dropper, доставляемый в документе RTF, используется китайскими APT-группами для дальнейшего подтягивания полезной нагрузки в виде различного рода троянов удаленного доступа (RAT). Впервые он был замечен в 2018 году и использовался китайской группой 1937CN, ответственной, в свою очередь, за взломы вьетнамских аэропортов в 2016 году. Они тогда перехватили управление информационными табло и системами оповещения аэропортов и рассказывали на английском языке какие вьетнамцы редиски из-за территориального спора в Южно-Китайском море.

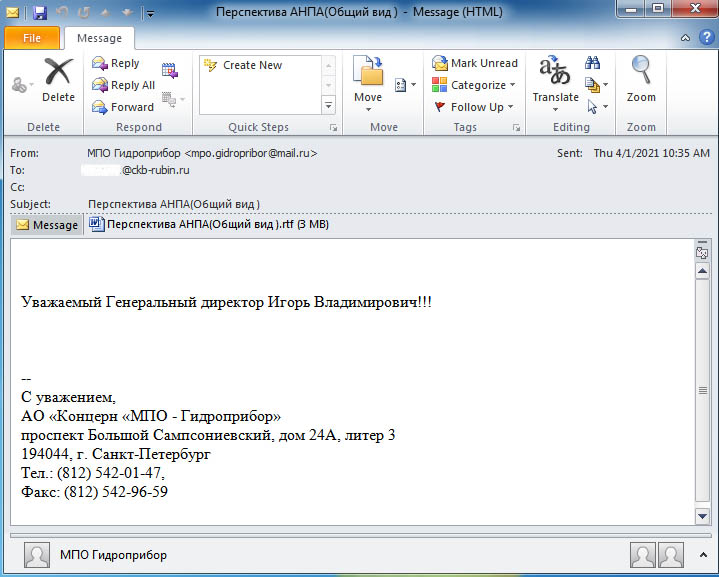

Cybereason обнаружили свежий образец 8.t Dropper. Судя по всему, в качестве источника данных послужил Virus Total. В качестве фишинговой приманки использовалось письмо генеральному директору ЦКБ Рубин Игорю Вильниту от имени АО «Концерн «МПО – Гидроприбор». Сама приманка составлена грамотно, правда адрес отправителя находится на mail .ru (хотя это как раз неудивительно, там большинство входящих в Гидроприбор компаний официальную электронную почту на Mail ru держат).

В качестве документа RTF, содержащего дропер, прилагаются «Основные результаты эскизного проектирования АНПА» (расшифровывается как автономный необитаемый подводный аппарат).

С большой долей вероятности хакеры заранее взломали Концерн Гидроприбор, либо какое-то еще учреждение, чтобы добыть правдоподобно выглядящую фишинговую приманку.

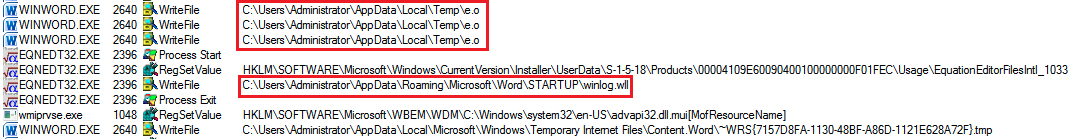

В письме содержалось вредоносное вложение в виде RTF-файла, оснащённого пейлоадом RoyalRoad. Согласно метаданным, этот файл был создан в 2007 году, однако злоумышленники часто меняют эти сведения, чтобы запутать исследователей или защитные механизмы. После запуска RTF-файла на компьютер жертвы помещался документ Microsoft Word — использование этого формата также обусловлено желанием обойти детектирование. Далее в дело вступал ранее неизвестный бэкдор под именем «winlog.wll».

Атрибуция, проведенная исследователями, указывает на китайские APT - используемая в приманке кодировка ранее была замечена у APT Tonto и APT TA428. Первая группа, как считается, работает под крышей Технического разведывательного Департамента НОАК (Unit 65017) в китайском городе Шэньян и в 2018 году уже была замечена в фишинговых атаках на Концерн Автоматика, входящий в Ростех.