Новая уязвимость получила имя Spoiler и она никак не связана с нашумевшими уязвимостями Spectre и Meltdown, хотя некоторое сходство есть.

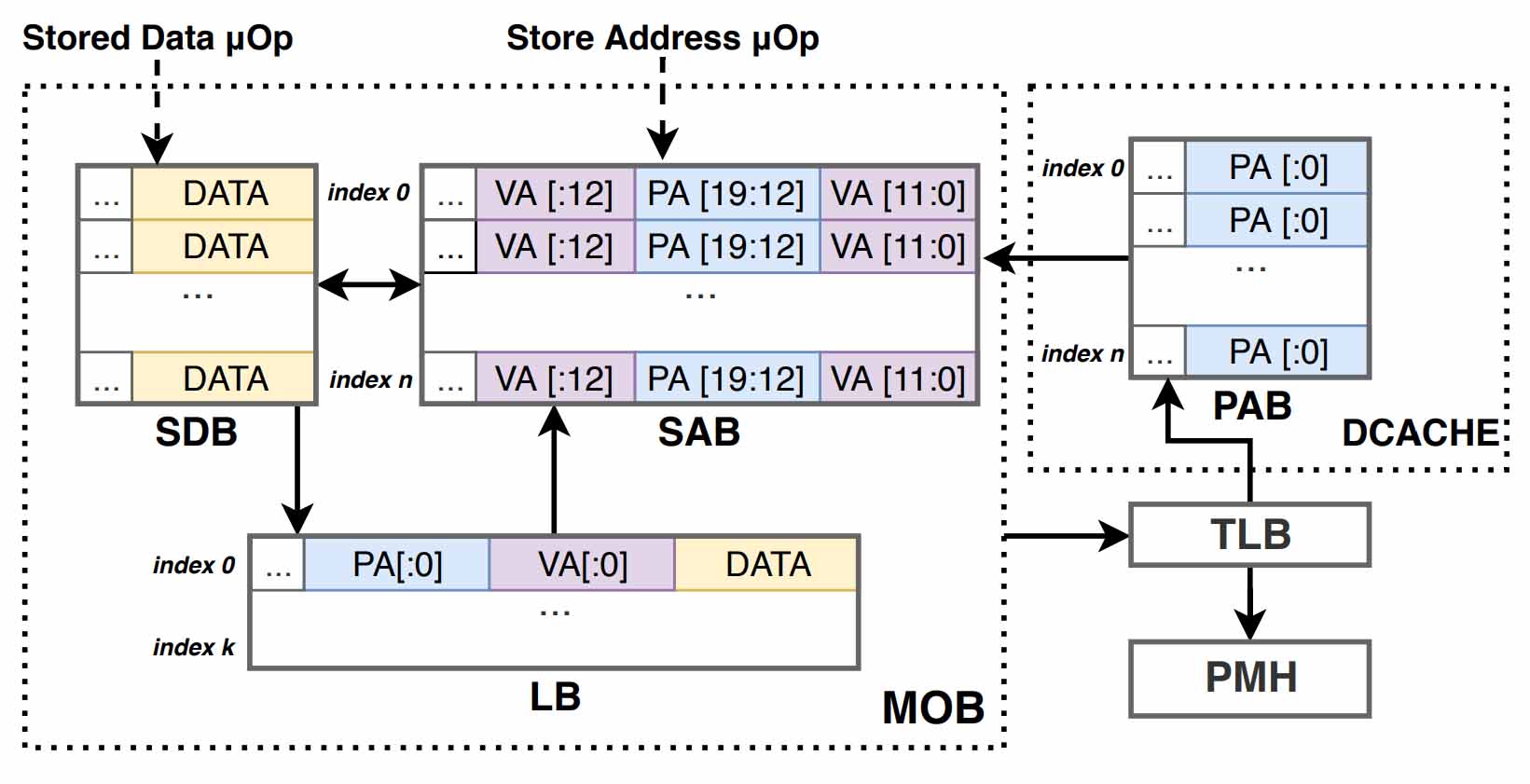

Подобно Spectre и Meltdown, Spoiler связана с механизмами спекулятивного исполнения команд (процедура, когда процессор заранее просчитывает разные возможные сценарии команд, которые придется сделать программе, чтобы по возможности ускорить выполнение тех или иных задач). Но если Meltdown позволяла вредоносному агенту внедряться в ядро операционной системы, а Spectre — считывать данные в компьютерной памяти, то в случае Spoiler под удар попадает буфер изменения порядка обращения MOB (Memory Order Buffer).

«Причина (возникновения) Spoiler кроется в уязвимой реализации спекулятивной адресации в проприетарной подсистеме памяти (процессоров) Intel, что в свою очередь ведет к прямым утечкам временной активности из-за конфликта физических адресов».

Используя конфликты адресов, злоумышленники могут получать доступ к пользовательским паролям и другой критической информации в активных приложениях. Правда, здесь важно оговорить, что без доступа к системе на уровне простого пользователя (не гостя) провести атаку невозможно.

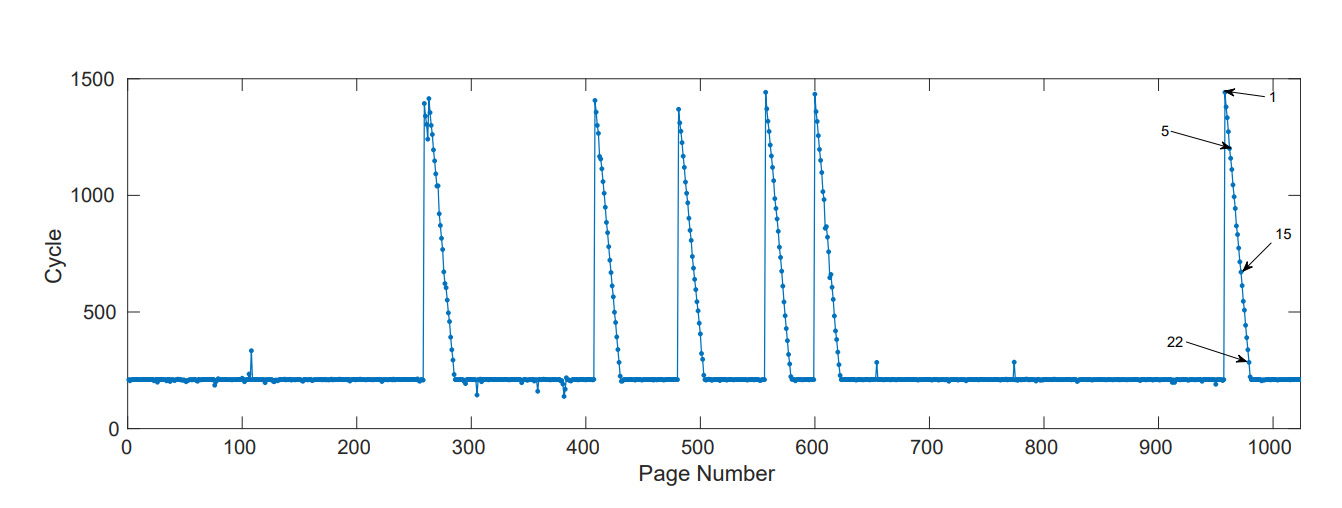

Исследователи также отмечают возможность эксплуатации уязвимости Spoiler для атак во вкладке браузера с помощью кода JavaScript. Еще Spoiler может в 256 раз ускорять атаку с помощью эксплоита Rowhammer.

Как и предыдущие уязвимости, новая свойственна всем процессорам Intel, выпущенным за последние годы. Говоря конкретнее, она затрагивает все чипы Intel Core, выпущенные с 2006 года. В то же время процессоры AMD и ARM, как сообщают исследователи, этой уязвимости не имеют.

Авторы исследования заявляют, что проинформировали Intel о существовании Spoiler еще в декабре 2018 года, но никаких защитных мер компания пока не предпринимала. По словам исследователей, устранить уязвимость можно только путем внесения соответствующих аппаратных изменений (программные заплатки не помогут). По их оценкам, на полное устранение угрозы может потребоваться около пяти лет.

После публикации представитель Intel предоставил следующее заявление:

«Корпорация Intel получила уведомление об исследовании, и мы ожидаем, что программное обеспечение можно будет защитить от таких проблем, используя безопасные методы разработки программного обеспечения. Мы ожидаем, что модули DRAM, защищенные от атак типа Rowhammer, останутся защищенными. Защита наших клиентов и их данных продолжает оставаться для нас важнейшим приоритетом, и мы ценим усилия ученых по постоянным исследованиям безопасности.»

Складывается впечатление, что Intel пытается возложить вину за Spoiler на разработчиков программного обеспечения. Но, если бы проблема была связана с программным обеспечением, то это также затронуло бы и процессоры AMD.

С обнаружением все новых уязвимостей в технологиях популярных процессоров, серийный выпуск российских процессоров «Эльбрус-8СВ» может оказаться не такой уж плохой идеей.